Azure Front Door로 도메인 관리 단순화: 단계별 가이드

사용자 지정 도메인을 사용하여 여러 Azure 리소스를 관리하면 빠르게 복잡해질 수 있습니다. Azure Front Door는 각 서비스에 대해 별도의 CNAME 레코드를 만드는 대신 더 깔끔하고 중앙 집중화된 접근 방식을 제공합니다. 이 게시물에서는 단일 엔드포인트에서 여러 사용자 지정 도메인을 관리하기 위해 Azure Front Door를 설정하는 과정을 안내하겠습니다.

우리가 만들고 있는 것

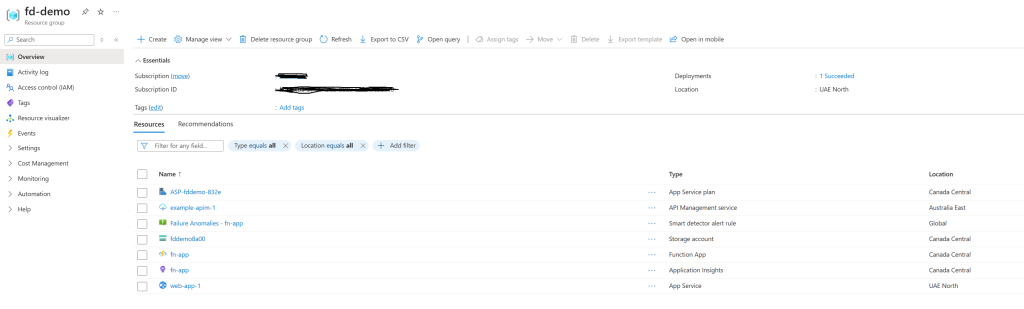

저는 최근 Azure Front Door가 도메인 관리를 간소화할 수 있는 방법을 보여주는 데모 환경을 설정했습니다. 내가 만든 것은 다음과 같습니다.

Azure 리소스(리소스 그룹: “fd-demo”):

-

API 관리:

example-apim-1 -

웹 앱 서비스:

web-app-1 -

기능 앱:

fn-app -

현관문:

house-door

맞춤 도메인:

gateway.somedns.xyz→ API 관리web.somedns.xyz→ 웹 앱 서비스function.somedns.xyz→ 기능 앱

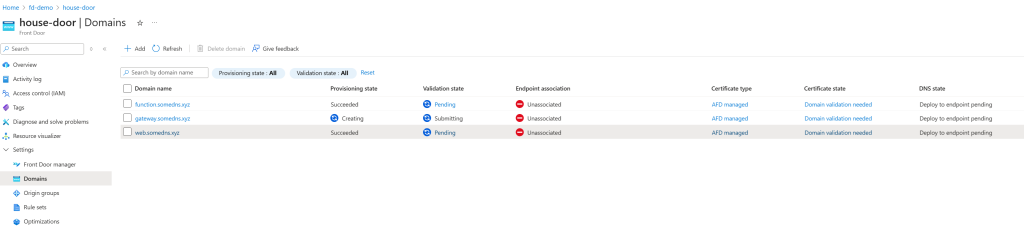

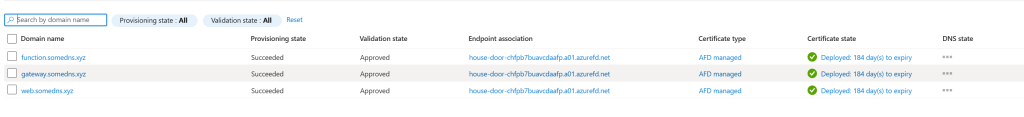

1단계: Front Door에 사용자 지정 도메인 추가

먼저 Front Door의 모든 사용자 지정 도메인을 추가했습니다. 도메인 부분:

-

gateway.somedns.xyz -

web.somedns.xyz -

function.somedns.xyz

이 시점에서 이러한 도메인은 추가되었지만 아직 검증되거나 라우팅되지 않았습니다.

2단계: 오리진 그룹 생성

다음으로 설정했습니다. 오리진 그룹 트래픽이 어디로 이동해야 하는지 정의하려면 다음을 수행하세요.

- “게이트웨이 원본” → API 관리 서비스 추가(

example-apim-1) 원산지로 - “웹 출처” → 웹앱 서비스 추가(

web-app-1) 원산지로 - “함수 기원” → 함수 앱 추가(

fn-app) 원산지로

원본 그룹을 실제 Azure 리소스를 보유하는 컨테이너로 생각하세요.

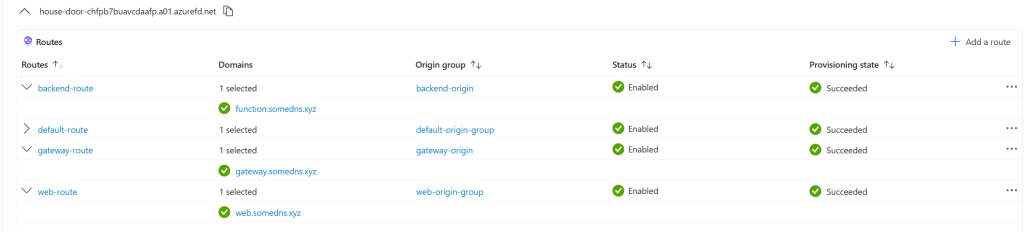

3단계: 경로 구성

에서 정문 관리자 섹션의 기본 Front Door 끝점 아래(house-door-chfpb7buavcdaafp.a01.azurefd.net), 도메인을 해당 원본 그룹과 연결하는 경로를 만들었습니다.

- “게이트웨이 경로” →

gateway.somedns.xyz→ 게이트웨이 오리진 - “웹 경로” →

web.somedns.xyz→ 웹 출처 - “백엔드 경로” →

function.somedns.xyz→ 기능 기원

이제 Azure는 어떤 도메인이 어떤 서비스로 라우팅되어야 하는지 알고 있습니다. 참고: 기본 끝점 외에 더 많은 끝점을 추가한 다음 경로를 추가할 수 있습니다.

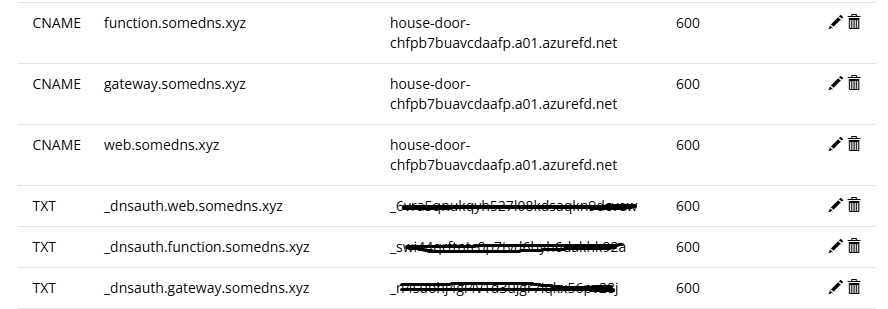

4단계: DNS 레코드 업데이트

여기서 마법이 일어납니다. 각 Azure 서비스에 대해 별도의 CNAME 레코드를 생성하는 대신 하나 내 도메인 등록기관의 CNAME 레코드(Porkbun):

gateway.somedns.xyz CNAME house-door-chfpb7buavcdaafp.a01.azurefd.net

web.somedns.xyz CNAME house-door-chfpb7buavcdaafp.a01.azurefd.net

function.somedns.xyz CNAME house-door-chfpb7buavcdaafp.a01.azurefd.net

팁: dnschecker.org를 사용하여 DNS 전파를 확인하여 귀하의 기록이 전 세계에 존재하는지 확인할 수 있습니다.

5단계: TXT 레코드를 사용한 도메인 검증

Azure로 돌아가면 각 도메인에 “보류 중” 유효성 검사 상태가 표시됩니다. 각 도메인에 대해:

-

확인 링크를 클릭하세요

-

Azure에서 생성된 TXT 레코드 복사

-

도메인 등록기관에 추가하세요

-

검증이 완료될 때까지 5~60분 정도 기다립니다.

TXT 레코드는 다음과 같습니다.

_dnsauth.gateway.somedns.xyz TXT “생성-검증-문자열”

다음은 도메인 등록 기관에서 레코드가 어떻게 보이는지에 대한 예입니다.

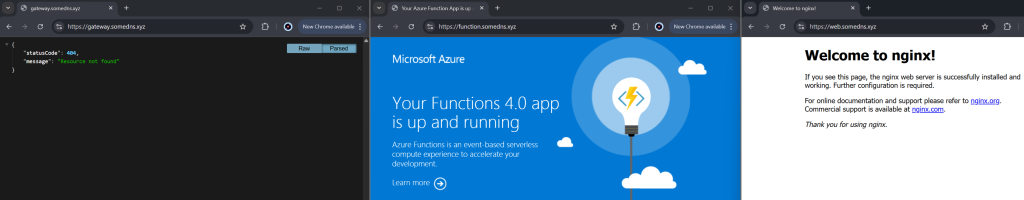

6단계: 설정 테스트

검증이 완료되면 보류 중인 모든 도메인이 승인되어야 합니다.

모든 경로가 확인되었습니다.

각 URL을 테스트합니다.

-

→ API 관리를 시작해야 합니다 -

→ 웹 앱 서비스에 접속해야 합니다. -

→ 함수 앱을 실행해야 합니다

이 접근 방식이 필요한 이유:

현관문 전:

- 각 Azure 서비스에 대한 별도의 CNAME 레코드

- 관리할 여러 SSL 인증서

- 제한된 트래픽 제어 및 라우팅 옵션

- 전역 규칙을 구현하기가 더 어렵습니다.

정문 포함:

- 모든 도메인에 대한 단일 CNAME 엔드포인트

- 중앙 집중식 SSL 인증서 관리

- 고급 라우팅, 캐싱 및 보안 규칙

- 글로벌 엣지 로케이션으로 성능 향상

- 더욱 깔끔한 DNS 관리

결론

Azure Front Door는 도메인 관리를 분산된 접근 방식에서 중앙 집중식 접근 방식으로 전환합니다. 여러 DNS 레코드와 구성을 저글링하는 대신 모든 도메인과 트래픽 라우팅에 대한 단일 제어 지점을 확보할 수 있습니다.

이 설정은 사용자 지정 라우팅 규칙, 캐싱 정책, 보안 구성과 같은 고급 기능을 추가하기 위한 견고한 기반을 제공하며 모두 한 곳에서 관리됩니다.

\

Post Comment